Numerosas organizaciones, incluyendo la operadora Telefónica y los hospitales de Reino Unido, han caído víctimas de un ataque masivo de ransomware, un tipo de código malicioso que cifra los ficheros del ordenador a modo de rehén para solicitar un rescate económico. El pago de este rescate, que se debe hacer en bitcoins, una criptomoneda que evita los rastros bancarios, no garantiza el descifrado de los archivos.

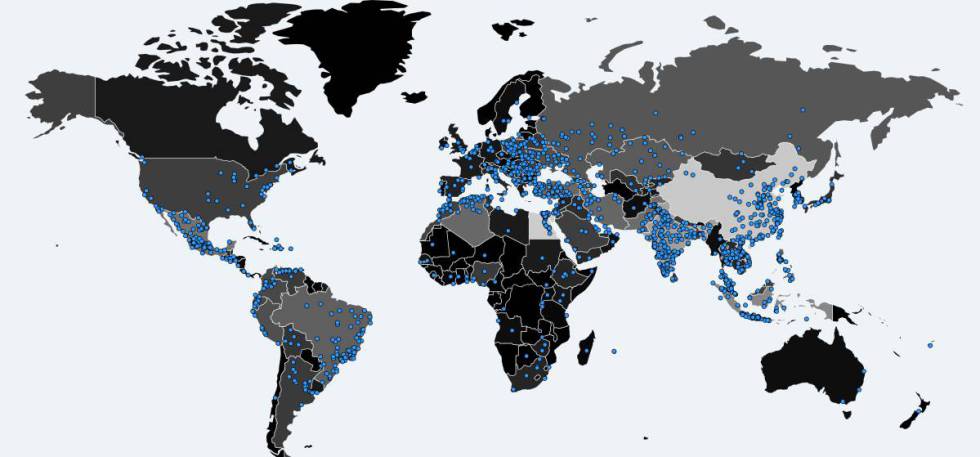

Los secuestros informáticos no son prácticas desconocidas para los expertos de seguridad. Pero este ataque se propaga como el fuego en verano por no adoptar medidas básicas de seguridad. Este ataque consta de dos partes, tal y como han concluido varios expertos en seguridad: un gusano informático que extiende la infección a los equipos de la misma red desactualizados y el código Wanna Cry que secuestra los ficheros de la máquina infectada. El agujero de seguridad en el protocolo de red de las versiones de Windows afectadas fue empleado por la Agencia de Seguridad Nacional estadounidense (NSA) para obtener información, según filtró el grupo Shadow Brokers. Su funcionamiento se hizo público, y este viernes el mundo ha comprobado el resultado.

Edward Snowden se hizo eco de la noticia: «Si la NSA hubiese comunicado el fallo de seguridad de forma privada cuando lo encontraron, y no cuando lo perdieron en la filtración, esto podría no haber pasado».

Microsoft envió un parche de seguridad «crítico» el 14 de marzo. Pero las organizaciones afectadas no lo habían aplicado todavía. Casi dos meses desde el lanzamiento del parche hasta la infección por el virus que sigue propagándose por Europa, Rusia o Estados Unidos.

Los expertos en seguridad descartan que haya sido un ataque diseñado y desarrollado por y para comprometer los equipos de Telefónica o el Sistema Nacional de Salud de Reino Unido. «No creo que los cibercriminales detrás de Wanna Cry hayan establecido a los hospitales como objetivo», dice Matthew Hickey, cofundador de Hacker House, una compañía especializada en ofrecer soluciones de seguridad informática, a EL PAÍS. «Son víctimas del ransomwareporque no instalaron los parches en una franja de tiempo razonable».

La peligrosidad del virus radica en su capacidad de propagación. Basta con que una máquina infectada entre en la red para infectar a las demás. Los expertos consultados por este periódico concuerdan en que es uno de los mayores ataques gusano que se recuerdan de los últimos años y que sirve para recalcar, por enésima vez, lo descuidadas que son las empresas con la seguridad de sus equipos y redes.

MICROSOFT PUBLICA ACTUALIZACIONES DE SEGURIDAD

Microsoft ha publicado este sábado una actualización de seguridad para sus sistemas operativos Windows XP, Windows 8 y Windows Server 2003 en respuesta al ataque de ransomware que se ha propagado por medio mundo. Es una maniobra de excepción. Estas versiones no reciben actualizaciones a no ser que una organización las solicite y las pague.

Los usuarios que tengan sus equipos actualizados están protegidos ante la propagación del gusano informático. A los que no, Microsoft les ruega instalar el parche MS17-10. Windows Defender también ha sido puesto al día para detectar esta amenaza como Ransom:Win32/WannaCrypt. La compañía dice que el ataque puede evolucionar con el tiempo y recomienda defenderse activamente deshabilitando protocolos de red en desuso que pueden ser una puerta de entrada para los ciberdelincuentes.

«Wanna Cry no es el gusano informático», ha concluido Hickey tras su análisis independiente del ejecutable. «El ransomware se propaga a través de un código que explota la vulnerabilidad MS17-010″. El experto dice que el gusano se puede usar para inyectar otro tipo de código malicioso y alerta de que está programado para que sea sencillo hacerlo.

Se conoce cómo se propaga el virus a través de la vulnerabilidad corregida (MS17-010), pero los expertos todavía desconocen el foco de la infección. Vicente Díaz, investigador de seguridad en Kaspersky, cree que un archivo adjunto en un email podría ser una de las puertas de entrada del ransomware. «Desconocemos todavía cómo logran infectar la primera máquina al cien por cien, pero creo que Telefónica ha adoptado medidas muy drásticas que han ayudado a que se cree un estado de pánico general en todas las empresas españolas», dice. «Nos habíamos olvidado de estos ataques gusano y creo que su propagación estará sorprendiendo incluso a sus creadores».

EL PAÍS se puso el viernes en contacto con Telefónica para averiguar por qué no había actualizado el parche habilitado por Microsoft, pero la empresa no dio explicaciones. Unas horas después, a primera hora del sábado, el responsable de Big Data e Innovación de Telefónica, Chema Alonso, aclaró a través de su blogque el virus se ha distribuido a través de emails enviados de forma masiva. «En algunos segmentos internos de algunas redes, el software en los equipos necesita ser probado previamente y el proceso de verificación y prueba de los parches no es tan rápido como en los externos porque el volumen de softwaresuele ser mucho mayor y de mayor sensibilidad para la continuidad del negocio», explica Alonso sobre por el motivo por el que Telefónica no actualizó sus máquinas a tiempo. «La realidad es que en redes de empresas como la de Telefónica no se puede arriesgar la continuidad de negocio de un sistema que da servicio a los clientes por un problema con un parche, así que se invierte más en responder ante un posible riesgo de que sea explotado con medidas de detección y respuesta, en lugar de arriesgarse a que algo falle en la prevención rápida”.

Este tipo de crímenes informáticos irá en aumento, ya que «es un ataque de bajo riesgo y gran rentabilidad», señala Hickey. Más aún con el auge del Internet de las Cosas, cuyos equipos son mucho más fáciles de comprometer, ya que ni las empresas los tienen en cuenta ni se actualizan a tiempo. El pasado octubre, los servicios de las grandes webs se cayeron ante un ataque de denegación de servicio masivo perpetrado por un ejército de cámaras IP. «Hoy ha pasado con la red de Telefónica. En un futuro pueden ser los semáforos de una ciudad y poner en riesgo muchas vidas», señala Díaz.

Hospitales y empresas en manos de cibercriminales

El secuestro de los hospitales de Reino Unido sorprende por la gravedad de sus posibles consecuencias, no por la seguridad de sus sistemas. Sus equipos son máquinas con el sistema operativo Windows XP, una versión que fue publicada hace más de 15 años y que no recibe ni las actualizaciones más básicas de seguridad.

«Se ha caído todo. No hay resultados de análisis de sangre, ni radiografías, ni sangre de un grupo sanguíneo específico», escribió este viernes un doctor de uno de los hospitales afectados en Londres. «No podemos realizar ningún tratamiento que no sea cuestión de vida o muerte. Va a morir gente por esto».

Personal sanitario de varios hospitales de España confirmaron a EL PAÍS que se ha trabajado con normalidad. La mayoría no tenía conocimiento del ataque hasta ser consultados. “Hemos trabajado con normalidad y no se nos ha alertado de ningún posible peligro al hacer uso de los equipos informáticos”, dice José Manuel Olmos, gastroenterólogo en el Hospital Universitario Marqués de Valdecilla, en Santander. “Los datos de nuestros pacientes también están digitalizados, pero nuestros ordenadores funcionan con Windows 7”.

«El equipo informático nos avisó de que trabajaron esta tarde en la instalación del parche para evitar la infección. No tengo conocimiento de ningún incidente más allá de los que surgen día a día», dice un empleado del Hospital Clínico de Salamanca a este periódico.

¿Por qué las empresas no actualizaron a tiempo?

Microsoft hizo los deberes al publicar pronto el parche de seguridad que solventaba la vulnerabilidad en su protocolo para compartir en red. El culpable nunca es la víctima, pero no puede obviarse el poco cuidado que ponen las empresas y organizaciones que tratan con información muy importante en sus sistemas de seguridad informática.

«Incluso las organizaciones con grandes presupuestos en seguridad como Telefónica pueden fallar en cosas básicas como actualizar frecuentemente sus equipos», dice Scott Helme, un consultor de seguridad informática independiente. «Aplicar una actualización en decenas de miles de equipos puede llevar tiempo porque hay muchos factores a tener en cuenta. Pero el parche se publicó en marzo».

«Las empresas no suelen actualizar porque consideran que el riesgo es mayor que actualizar de forma lenta y solo atendiendo a los parches críticos», dice Eduardo Gutiérrez de Oliveira, jefe de soporte en tecnologías de la información y negocios de la compañía financiera DLL. «Se mienten a sí mismas. Si la infraestructura es buena y se comprende que no se controla cuándo se actualizan los equipos ni se pone en riesgo los archivos importantes, ya que tienen que estar en la carpeta que hace copia de seguridad, esto no es un problema».

Pero para poder tener una red de equipos actualizada regularmente se requiere de una implementación previa bien pensada y bien desarrollada. A menudo, costosa. «Para hacerlo bien tienes que tener todo bien montado, y esto es imposible cuando por un lado contratas de forma externa lo más barato posible y por el otro adoptas software caro de mantener actualizado», subraya Gutiérrez.

«Uno puede culpar al usuario por utilizar software desactualizado o a las empresas por no invertir lo suficiente en seguridad, pero eso no va a cambiar», dice Benedict Evans, analista del fondo de capital de riesgo Andreessen Horowitz. «Es mejor adoptar modelos más seguros como iOS y Chrome OS y mover todo a la nube. De esta forma se solucionan los problemas de raíz, ya que se eliminan de la ecuación los quebraderos de cabeza al actualizar».

Fuente:http://tecnologia.elpais.com/tecnologia/2017/05/13/actualidad/1494661227_809039.html

Sé el primero en comentar en «La solución al ciberataque que no fue atendida»