Una alianza de seguridad desvela que el grupo sigue activo y detalla su funcionamiento

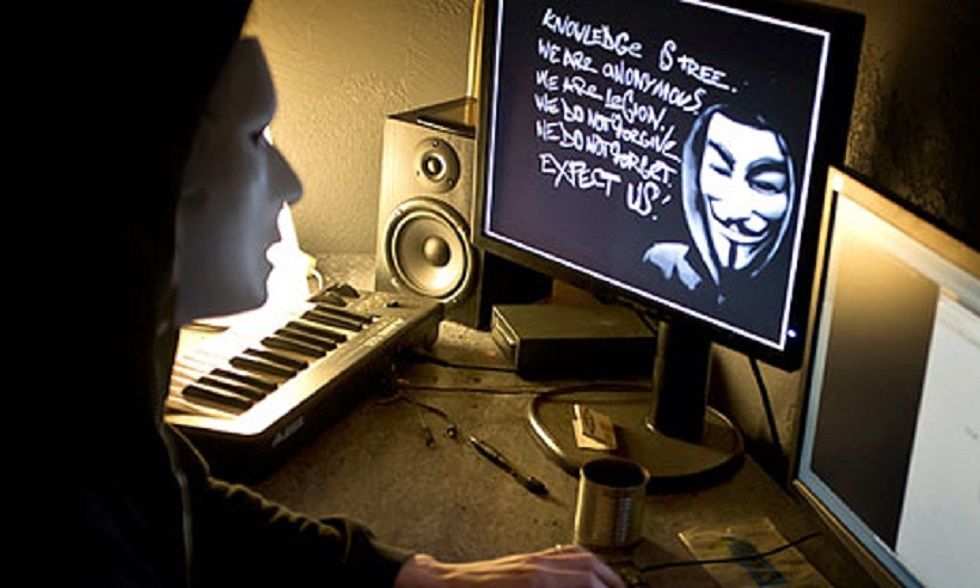

Varios ‘hackers’ fueron arrestados por el ataque al sistema operativo de Sony. Jean-Philippe Ksiazek AFP / Getty Images

Varios ‘hackers’ fueron arrestados por el ataque al sistema operativo de Sony. Jean-Philippe Ksiazek AFP / Getty Images

El nombre de la Operación Blockbuster, un nombre relacionado con el mundo del cine, delata el cariz de la investigación para desenmascarar al grupo cibercriminal que puso a Sony contra las cuerdas a finales de 2014. Alienvault, una empresa de origen español con sede en Silicon Valley, Kaspersky Labs y Novetta ha creado una alianza de trabajo que desvela cómo funciona y qué técnicas usaron los criminales del grupo denominado Lázaro, un nombre no oficial al que se refieren en clave.

Según la investigación, comenzaron a operar en 2009, en principio, contra empresas del ámbito financiero y de comunicación. En 2013 perpetraron la denominada operación Dark Seoul. A finales de 2014, consiguieron dejar a Sony sin posibilidad de acción durante casi un mes.

Jaime Blasco, director de los laboratorios de investigación de Alienvault, explica su gran capacidad: “El Grupo Lázaro tiene conocimiento y ambición para lanzar operaciones de ciberespionaje tanto para espionaje tradicional y obtención de inteligencia como para causar daño a las víctimas como fue el caso de Sony».

Estas técnicas, combinadas con prácticas de desinformación y engaño, consiguieron que los atacantes sumaran éxitos en los últimos años. En su opinión, la unión de estas tres grandes firmas (entre otras) de seguridad sirve para atajar su difusión: “La Operación Blockbuster es un ejemplo de cómo la colaboración y el intercambio de información entre empresas privadas puede ayudar a acabar con este tipo de amenazas o, por lo menos, ponerle las cosas más difíciles a los atacantes”.

Entre las diferentes técnicas usadas se encuentra el uso de software malicioso que se inocula dentro de los servicios de las víctimas. Un tipo que han encontrado es el wiper, que deja sin contenido los archivos; ejecuta un borrado forzoso.

La investigación refleja que los ciberterroristas han seguido atacando incluso en 2015 en varias campañas. Estados Unidos, Taiwan, India y Japón son algunos de sus países de preferencia a la hora de atacar.

Los investigadores han llegado a identificar hasta 45 tipos de malware, programas maliciosos que infectan los equipos. Una de las claves para deducir que son el mismo grupo atacante se debe al uso de la misma contraseña una vez que estaban dentro del sistema.

Aunque todo apunta a Corea del Norte, Blasco es cauto a la hora de atribuir un responsable: “Está claro que es alguien que quiere causar daño a cierto tipo de víctimas. Casi toda la actividad va dirigida contra objetivos en Corea del Sur y, en el caso de Sony SPE, una empresa americana. Lo que sí está claro es que buscan provocar daños y obtener inteligencia de gobiernos y objetivos militares entre otros sectores”.

Alienvault abrió una web para compartir amenazas de seguridad en 2012. Este movimiento de la industria confirma la necesidad del trabajo conjunto para mantenerse actualizados.

Fuente: http://tecnologia.elpais.com/tecnologia/2016/02/24/actualidad/1456320949_273395.html

Sé el primero en comentar en «El grupo organizado de ‘hackers’ que atacaron a Sony sigue activo»